锁死硬盘、加密文档!如何应对再度来袭的勒索病毒?

时间:2017-06-30 09:02:32 作者: 点击:次

告诉大家一个非常不好的消息,上个月肆虐全球的勒索病毒复活了,而且还进化了……

说到上个月爆发的勒索病毒WannaCry,想必不少人都还心有余悸。不知道值友们在上个月有没有中招的,反正作为受灾重灾区的校园网,不少学生朋友可是被坑惨了。小编几个马上要毕业的师弟师妹就不幸中招,已经基本搞定的毕业论文就这样被锁了。好在他们养成了平时常备份的好习惯,所幸没有受到太大的影响。

这不,最近两天勒索病毒的升级版——Petya重出江湖了。和WannaCry一样,Petya也靠勒索比特币敛财,这两天已经在欧洲引起了轩然大波,现在国内也有用户被坑了!

只加密文档?这次直接锁硬盘

如果你以为新病毒跟WannaCry一样只对文件奏效,那就大错特错了。进化后的Petya可以直接对中招电脑的硬盘造成杀伤,使其被加密锁死。老网民会不会想起当年直接毁主板的CIH病毒?

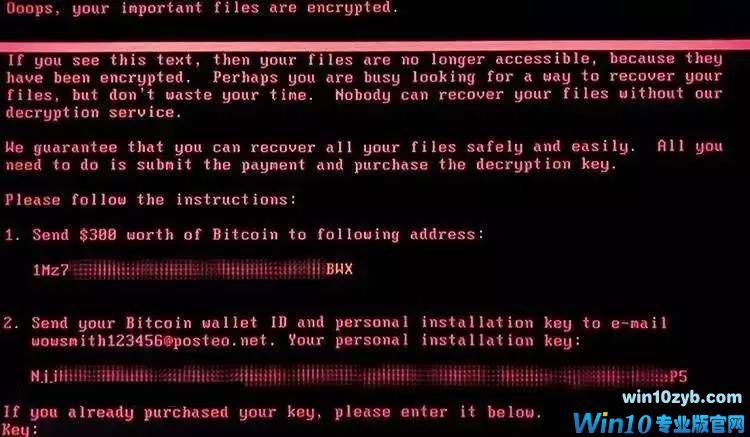

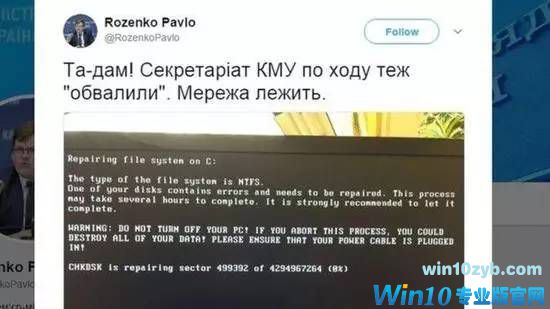

用户开机后,电脑就会黑屏,出现下面这种场景,而且会自动向局域网内部的其他服务器和终端进行传播。

想解锁,很简单,给黑客交价值300美元的比特币就可以。据说病毒爆发最初的一小时,黑客就收到了10笔赎金。这吸金速度也是完爆WannaCry啊!

连副总理跟切尔诺贝利都被黑了

除了破坏力和吸金水平,Petya的传播性也极其可怕。

东欧地区此次受影响最深。乌克兰政府机构、中央银行、能源及通信系统、基辅国际机场等均遭遇黑客攻击。俄罗斯石油公司当天确认,公司服务器遭到病毒攻击,不得不启用备用生产管理系统,官网也一度瘫痪。俄罗斯中央银行也发布警告说,未知的勒索病毒正攻击俄金融机构信贷系统,一些银行服务器已被侵入。

此外,英国、法国、德国、丹麦、意大利、美国、印度等国也受到影响。全球海运巨头丹麦马士基航运集团、全球最大传播服务企业英国WPP集团、美国医药巨头默克公司均在受害者之列。

然而这还不算啥,乌克兰副总理的电脑在这次病毒爆发中也难以幸免。乌克兰副总理罗岑科帕夫洛27日在其推特上发布了一张黑暗的电脑屏幕的照片,并称政府总部的电脑系统因受到攻击已经关闭。甚至连切尔诺贝利核电站也受到了波及,工业区内的监测系统改由人工操作,员工要用手持仪器测量辐射,核电站的网站也要暂时关闭。

对中国网民影响大吗?

Petya虽然此次来势汹汹,但对中国网民来说目前危险程度还不算太高,大家也不用过于恐慌。

根据相关媒体报道,欧洲之所以在此次病毒攻击中沦为重灾区,是因为此病毒会针对欧洲安装使用率比较高的一款专用会计软件me-doc的用户发起钓鱼攻击,并结合MS17-010中的SMB漏洞进行内网传播。而中国用户使用的会计软件、记账软件或报税软件的品牌,主要是用友、金蝶等国产软件,在源头上已得到有效控制。

同时,5月份WannaCry勒索病毒爆发后,中国的主机上已经规模化安装了上述漏洞的补丁。Petya勒索病毒的可乘之机并不多。

防患于未然,小编教您妙招

上个月WannaCry病毒来袭的时候,各大媒体已经把防止病毒入侵的方法说了个遍,小编也就不再详述了。下边再给大家简要介绍下,各位自行设置就好。

1、下载修复补丁

黑客是利用微软Windows系统的新漏洞,开发出新变种的勒索病毒,并在过去几天向互联网展开了初步攻击。

在6月13日,微软就已经在官网上发布了新漏洞有关的补丁。

操作指南:

先打开https://support.microsoft.com/zh-cn/help/4025687/microsoft-security-advisory-4025685-guidance-for-older-platforms,会看到CVE-2017-8543、CVE-2017-8464,找到相应版本的补丁进行下载(目前XP、Window2003不受影响),并执行相应主机及个人电脑的补丁升级。

2、更新杀毒软件

上次勒索病毒爆发后,市面上主流的杀毒软件与电脑保护软件均有插件或程序,可以绝大程度上保护电脑不受新型勒索病毒感染。大家可以自行安装。

3、提高安全意识

(1)限制管理员权限

Petya勒索病毒的运行需要管理员权限,企业网管可以通过严格审查限制管理员权限的方式减少攻击面,个人用户可以考虑使用非管理员权限的普通账号登陆进行日常操作。

(2)关闭系统崩溃重启

Petya勒索病毒的“发病”需要系统重启,因此想办法避免系统重启也能有效防御Petya并争取漏洞修补或者文件抢救时间。只要系统不重新启动引导,病毒就没有机会加密MFT主文件分区表,用户就有机会备份磁盘中的文件(微软官方教程)。

(3)不要轻易点击不明附件

尤其是rtf、doc等格式。

(4)备份重要数据

重要文件进行本地磁盘冷存储备份,以及云存储备份。

(5)内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行联网操作。

win10技巧 - 推荐

Win10专业版下载排行

【Win10 纯净版】秋叶系统32位下载 v2025

【Win10 纯净版】秋叶系统32位下载 v2025

【Win10 纯净版】秋叶系统64位下载 v2025

【Win10 纯净版】秋叶系统64位下载 v2025

【Win10 装机版】秋叶系统32位下载 v2025

【Win10 装机版】秋叶系统32位下载 v2025

【Win10 装机版】秋叶系统64位下载 v2025

【Win10 装机版】秋叶系统64位下载 v2025

深度技术Win7 32位 深度优化旗舰版 20250

深度技术Win7 32位 深度优化旗舰版 20250

深度技术 Windows10 22H2 64位 专业版 V2

深度技术 Windows10 22H2 64位 专业版 V2

系统之家 Win10 32位专业版(免激活)v2025.0

系统之家 Win10 32位专业版(免激活)v2025.0

系统之家 Win10 64位专业版(免激活)v2025.0

系统之家 Win10 64位专业版(免激活)v2025.0

番茄花园Windows 10 专业版32位下载 v202

番茄花园Windows 10 专业版32位下载 v202

萝卜家园 Windows10 32位 优化精简版 V20

萝卜家园 Windows10 32位 优化精简版 V20

Win10专业版最新系统下载

雨林木风 Windows10 22H2 64位 V2025.03(

雨林木风 Windows10 22H2 64位 V2025.03(

雨林木风 Windows10 32位 官方专业版 V20

雨林木风 Windows10 32位 官方专业版 V20

番茄花园Windows 10 专业版64位下载 v202

番茄花园Windows 10 专业版64位下载 v202

萝卜家园 Windows10 64位 优化精简版 V20

萝卜家园 Windows10 64位 优化精简版 V20

萝卜家园 Windows10 32位 优化精简版 V20

萝卜家园 Windows10 32位 优化精简版 V20

番茄花园Windows 10 专业版32位下载 v202

番茄花园Windows 10 专业版32位下载 v202

系统之家 Win10 64位专业版(免激活)v2025.0

系统之家 Win10 64位专业版(免激活)v2025.0

系统之家 Win10 32位专业版(免激活)v2025.0

系统之家 Win10 32位专业版(免激活)v2025.0

深度技术 Windows10 22H2 64位 专业版 V2

深度技术 Windows10 22H2 64位 专业版 V2

深度技术Win7 32位 深度优化旗舰版 20250

深度技术Win7 32位 深度优化旗舰版 20250

Copyright (C) Win10zyb.com, All Rights Reserved.

win10专业版官网 版权所有 cd456@qq.com 备案号:沪ICP备16006037号-1