已经感染了永恒之蓝病毒怎么办?如何防御?

时间:2017-05-15 08:04:23 作者: 点击:次

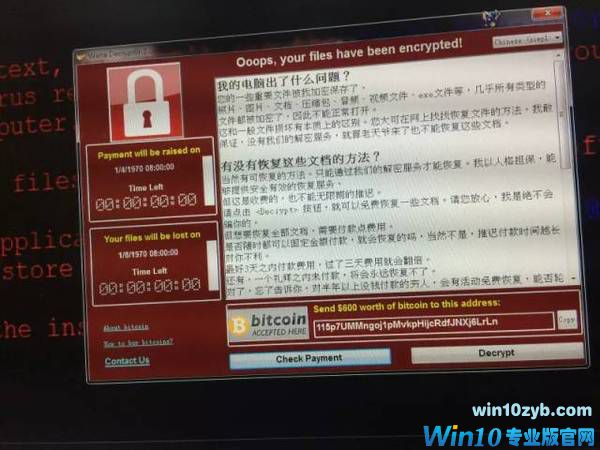

2017 年 5 月 12 日全球多个国家和地区爆发的一次黑客利用先前泄露的 NSA 攻击工具「永恒之蓝」(Eternal Blue)进行的大规模攻击勒索,该攻击导致大量用户文档和图片无法打开,并被要求支付赎金。

知友:不是假棋

根据部分公开报道来看,已经有一些公共服务/民生设施收到影响,石油,电信,银行,甚至公安网都有受波及。答主此时的内心是绝望的...作为半个软粉,看到因为微软的系统捅了这么大篓子,心里不太好受

但是仍然有可以乐观的理由:这些国计民生的关键服务的核心系统大多是unix/solaris或者其他“不常见”的系统,并不会收到感染;受感染的仅是终端设备,数据应该是安全的。因为不涉及数据,修复起来相对比较容易。向所有被叫回去加班的各部门、公司技术/运维人员表示感谢。

1,个人宽带/家庭用户方面,运营商应该已经主动屏蔽了445端口;即使未屏蔽,一般家庭都在使用无线路由器,默认情况下不对公网开放/转发任何端口,也可以避免被攻击。

2,校园网方面,教育网虽然未主动屏蔽445。但很多高校对师生个人计算机的IP地址的公网访问采用白名单方式,也可以避免。

2.1,学校历来是病毒的重灾区,主客观原因都有;想要解决起来问题也不少而且也不容易解决。

3,Win10用户被微软强制开启自动更新了,应该已经更新ms17-010补丁了;但是校园网中存在了大量关闭了自动更新的Win7(或其他低版本Windows)用户,可能会成为重灾区。

4,如果中招了,请做好丢失那些文件的准备。根据以往经验,交钱并不能消灾。文件应该是被aes128加密(后续版本有没有用aes256不知道),在当前技术条件下,全球绝大多数人并没有足够的计算能力来对其进行暴力破解。想通过暴力破解来救回文件的可以死心了。

5,现在判断该病毒仅通过主机主动扫描发动的攻击,对于很多不开放公网权限的学校及单位还相对威胁不大。如果进一步的变种具备了蠕虫特性,受感染的主机进一步扫描其局域网内设备并进行攻击,可能受灾面会进一步扩大。希望在这一天到来之前,大家都把补丁补齐了。

6,请(希望)所以看到这个回答的人尽快着手备份自己的重要文件,并养成异地多活备份的习惯。不要等数据丢了才意识到备份的重要性。

平时多备份,灾时少流泪

–––––脑洞分割线–––––

这个漏洞(后门)是先被人曝光出来了,并且微软已经及时发布了补丁而且在还有Win10强制自动更新这种有益Buff加成情况下,依然造成了严重危害。

如果有类似的后门在战时被精心策划使用,其破坏力可能可以相当于在敌国首都扔了一颗大伊万。虽然不一定能造成人员伤亡,但使该国的生活水平倒退到20世纪90年代不成问题。

————补充————

杀毒方案:https://www.trendmicro.com/vinfo/us/threat-encyclopedia/malware/ransom_wcry.c

360解决方案:http://dl.360safe.com/nsa/nsatool.exe

微软官方解决方案(不是杀毒):Microsoft 安全公告 MS17-010 - 严重

其他预防方案:如果自己并不需要使用smb共享文件,可以考虑直接使用windows自带防火墙主动屏蔽445端口来达到“临时解决”的目的

不过其实对于已经中毒的用户并没有什么实质性作用,毒可以清除了,数据还是回不来

Wcry前世今生:Wcry Ransomware

关于被加密资料无法被解密的原因:

根据上文提及的Wcry Ransomeware 中的说法,病毒采用AES-128{什么是AES?

密码算法详解--AEShttps://zh.wikipedia.org/wiki/%E9%AB%98%E7%BA%A7%E5%8A%A0%E5%AF%86%E6%A0%87%E5%87%86}

方式加密用户数据,主密钥长度为128bit=16Byte,约为0.016KB;病毒编写者理智的做法是在每台电脑上进行加密操作时,随机生成个128bit的密钥并对用户数据进行加密,同时或等加密完成后,将该密钥提交回自己的服务器并删除受感染用户计算机上的密钥。一切处理妥当,弹出勒索界面,用户终于知道了自己被感染了,然而已经晚了。

AES的暴力破解是世界性难题,以AES-128为例,其密钥总个数为2的128次方个,约为3.4×10的38次方个,如果生成所有密钥并存储在一个文本文档中,忽略换行等其他开销,大概需要占用4.95×10的27次方TB。

病毒体本身不保存密钥,无密钥情况下暴力破解又是不可能完成的任务,利用Windows的高危漏洞进行传播,可以在用户不进行任何操作的情况下感染,这大概就是这个勒索病毒最令人感到绝望的地方了。

还好,国内运营商反应够快;还好,无线路由普及了(所以我要吐槽IPv6没有NAT6了,把所有设备暴露在公网上,一旦出现类似情况必死无疑);还好,微软被人骂惨了的强制开启Win10的自动更新终于还是立大功了

在校园网又不想装第三方杀毒的人(今后)能做什么:开启自动更新;开启Windows自带的防火墙;联系学校把所有师生的IP地址禁用公网访问权限,仅开放白名单内的IP(大误,我会被打死的);如果有可能,在电脑和校园网直接加一个路由器以避免个人电脑被直接暴露在公网上(我打赌,以后不会出现路由器和Windows操作系统同时爆出0day,就算是同时爆0day了,现在路由器厂商/系统这么多,我赌它不会出现所有路由器都被0day)。

ps:经评论区提醒,现在的家用路由也一堆0day没(法)修复

涉密不上网,上网不涉密,这是保证安全的最好途径了

如果必须要联网,安全就只能是相对的安全了。

如果懒得根据教程手动添加防火墙规则,或者不放心自己设置是否正确,可以使用如下方案:

以管理员模式运行cmd或powershell,并依次执行以下两条命令(Windows7及以上,vista没测试,应该也行)

netsh advfirewall set allprofile state on netsh advfirewall firewall add rule name=deny445 dir=in action=block protocol=TCP localport=445

WindowsXP直接在cmd窗口中运行(不保证一定有效):

netsh firewall set opmode enable netsh firewall set portopening protocol=TCP port=445 mode=disable name=deny445 net stop rdr net stop srv net stop netbt

第一条命令为开启防火墙(无论防火墙是否开启都可以执行)

第二条命令为添加一条inbound记录,名字为band445,内容为拒绝445端口的tcp连接

虽然病毒危害很大,但我们仍需要保持基本的理智

1、虽然用路由可以避免遭受攻击,但是校园网不让用路由,一人一号一IP这些规定不应该为这件事背锅。这件事的锅只能甩到NSA头上。

答主上学的学校采用的白名单制,虽然用着公网ip,但只要不在白名单里,所有入口请求都会被学校给拦截掉。说实话即使现在依然羡慕你们这些有手里能拿的IP有公网权限的学校/人。

2、我仍然不建议把445甚至是135,137,138,139端口一关了事,正统的解决方案是打补丁,因噎废食就不好了。smb服务提供了很方便的局域网共享服务,可以很简单的共享文件及打印机。在建议别人关掉端口的时候,同时也要告知,一旦端口关了,通过“网络”或者“网上邻居”共享文件/打印机就不能用了;所以虽然我在上面给出了如果在防火墙里设置拦截目标端口为445的tcp请求的方法,但这这只是一种临时措施,用来避免在打补丁的同时被感染。在补丁打完后,如果有共享文件的需要请把deny445的规则删除;即使暂时没有相关需求,也希望用户知道自己在防火墙里设置了什么。

Smb是一个好东西,即使答主现在使用Osx或者Linux,都会安装/开启这个服务(用来替代Nfs来进行局域网文件共享)。

3、这次爆发的Wcry Ransomware目前并没有看到有杀毒软件厂商更新病毒库,不知道其是不是蠕虫。

如果不是蠕虫,其攻击特点是需要有人来操控,受感染的计算机不具备互相传染的能力。但同时,受感染的计算机中也不会存在完整的病毒体;用来进行加密操作的主体很可能在加密操作完成后就被删除了,只留下一个能弹窗让用户付钱的小程序即可。

如果是蠕虫,特点是一台机器感染,蠕虫会尝试传染到它能访问到的其他机器。如果是这种情况,则可以在受感染的计算机中找到完整的病毒(虽然找到了也没啥用)。并可以分析其是否有“将主密钥回传的操作”。不过,我个人怀疑不可能有,因为这一操作太脆弱了。无论是向目标服务器的ip还是域名发请求,在病毒主体被截获后,这个ip/域名很容易就被屏蔽了,而且这么招摇留个ip在那儿并不会增加攻击者的“预期收益”。嗯,这段话的意思是,想着花钱消灾的人大概可以放弃这个想法了。

根据cnbeta报道,若报道属实,期待wcry“疫情”能尽快得到控制。

win10技巧 - 推荐

Win10专业版下载排行

【Win10 纯净版】秋叶系统32位下载 v2025

【Win10 纯净版】秋叶系统32位下载 v2025

【Win10 纯净版】秋叶系统64位下载 v2025

【Win10 纯净版】秋叶系统64位下载 v2025

【Win10 装机版】秋叶系统32位下载 v2025

【Win10 装机版】秋叶系统32位下载 v2025

【Win10 装机版】秋叶系统64位下载 v2025

【Win10 装机版】秋叶系统64位下载 v2025

深度技术Win7 32位 深度优化旗舰版 20250

深度技术Win7 32位 深度优化旗舰版 20250

深度技术 Windows10 22H2 64位 专业版 V2

深度技术 Windows10 22H2 64位 专业版 V2

系统之家 Win10 32位专业版(免激活)v2025.0

系统之家 Win10 32位专业版(免激活)v2025.0

系统之家 Win10 64位专业版(免激活)v2025.0

系统之家 Win10 64位专业版(免激活)v2025.0

番茄花园Windows 10 专业版32位下载 v202

番茄花园Windows 10 专业版32位下载 v202

萝卜家园 Windows10 32位 优化精简版 V20

萝卜家园 Windows10 32位 优化精简版 V20

Win10专业版最新系统下载

雨林木风 Windows10 22H2 64位 V2025.03(

雨林木风 Windows10 22H2 64位 V2025.03(

雨林木风 Windows10 32位 官方专业版 V20

雨林木风 Windows10 32位 官方专业版 V20

番茄花园Windows 10 专业版64位下载 v202

番茄花园Windows 10 专业版64位下载 v202

萝卜家园 Windows10 64位 优化精简版 V20

萝卜家园 Windows10 64位 优化精简版 V20

萝卜家园 Windows10 32位 优化精简版 V20

萝卜家园 Windows10 32位 优化精简版 V20

番茄花园Windows 10 专业版32位下载 v202

番茄花园Windows 10 专业版32位下载 v202

系统之家 Win10 64位专业版(免激活)v2025.0

系统之家 Win10 64位专业版(免激活)v2025.0

系统之家 Win10 32位专业版(免激活)v2025.0

系统之家 Win10 32位专业版(免激活)v2025.0

深度技术 Windows10 22H2 64位 专业版 V2

深度技术 Windows10 22H2 64位 专业版 V2

深度技术Win7 32位 深度优化旗舰版 20250

深度技术Win7 32位 深度优化旗舰版 20250

Copyright (C) Win10zyb.com, All Rights Reserved.

win10专业版官网 版权所有 cd456@qq.com 备案号:沪ICP备16006037号-1